Сложности построения информационной безопасности в центре обработке данных

Александра Гусева

Специалист по информационной безопасности,

ЗАО “ИНФОПРО".

Itsec.Ru

Общая структура ЦОД

Для того, чтобы говорить о ИБ в ЦОД и тем более о сложностях ее построения, необходимо понимать, что из себя представляет дата-центр.

Учитывая, что возможности несанкционированного использования защищаемых ресурсов обуславливаются не техническими аспектами, а злоумышленными действиями, организационные меры играют важную роль при создании надежной системы защиты. |

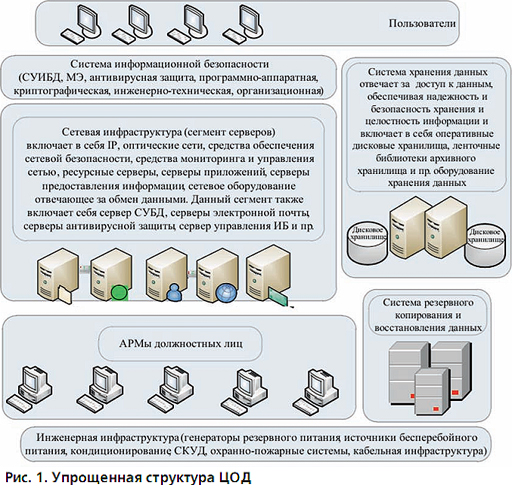

В общем смысле, согласно стандарту EIA/TIA–942, центр обработки данных – это здание или его часть, первичной функцией которых является размещение оборудования обработки и хранения информации, а также инженерных средств, обеспечивающих его работу. За этими словами скрывается целый комплекс взаимосвязанных вычислительных мощностей. Для того, чтобы примерно представлять, о чем идет речь, на рис. 1 приведена упрощенная структура ЦОД, отражающая основные системы, участвующие в построении дата-центра.

Конечно, приведенная схема и ей подобные никогда не отразят полную структуру, т.к. для каждой телекоммуникационной компании, для каждого банка, для любой иной структуры ЦОД будет уникальным и содержать еще целый комплекс своих блоков и связей, но для данной статьи дано общее представление о составе дата-центра.

Общая структура ИБ в ЦОД

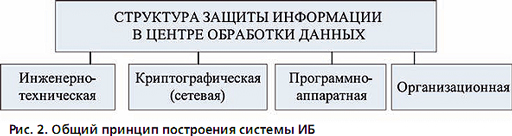

ЦОД представляет собой крупный банк данных, и обеспечение их защиты является одной из главных обязанностей его владельца. Независимо от принципиальной структуры ЦОД при построении ИБ необходимо обеспечить конфиденциальность, целостность и доступность информации. Для более качественного построения ИБ весь ЦОД необходимо разделить на сегменты и рассматривать каждый сегмент отдельно. Система ИБ должна быть структурированной и основываться на комплексном подходе к ее построению. Общий принцип построения системы ИБ указан на рис. 2.

На первый взгляд это может показаться стандартным набором правил, но кирпичным забором, вооруженной охраной и антивирусом тут не обойтись.

Организация многоуровневой системы защиты

Для наиболее эффективного построения системы ИБ ЦОД в статье представлен как комплекс, состоящий из сегментов (рис. 1). Такую сегментацию необходимо детально проработать в модели угроз, для того чтобы можно было учесть все возможные угрозы и нивелировать последствия их реализации.

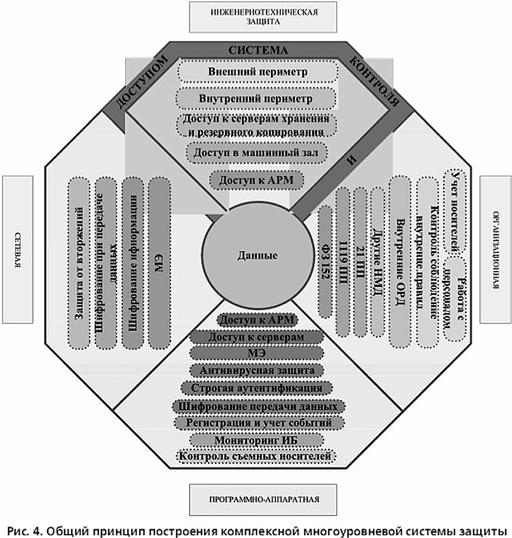

Для каждого сегмента ЦОД необходимо создать несколько уровней защиты, каждый из которых будет включать организационные, программно-аппаратные и технические меры по обеспечению безопасности информации. Все это предполагает комплексность системы защиты информации. Для наглядного представления ниже приведен общий принцип построения комплексной многоуровневой системы защиты (рис. 4).

Инженерно-техническая защита информации (ИТЗИ)

Должна обеспечить несколько периметров безопасности, т.е. система защиты должна иметь вид эшелонированной обороны, где нарушение целостности одного рубежа не означает прорыва системы безопасности в целом. ИТЗИ решает вопросы предотвращения проникновения в здание людей, не имеющих права там находиться, защиты оборудования, организации системы контроля и управления доступом, в том числе видеонаблюдения, контроля кабельных линий (проводных коммуникаций). Необходимо учитывать, что защите подлежат также помещения, в которых обрабатывается акустическая конфиденциальная информация, и вспомогательное оборудование, установленное в защищаемых помещениях.

Организационная защита информации (ОЗИ)

Сводится к регламентации доступа к защищаемым ресурсам, деятельности персонала, функциональным процессам обработки данных. Учитывая, что возможности несанкционированного использования защищаемых ресурсов обуславливаются не техническими аспектами, а злоумышленными действиями, организационные меры играют важную роль при создании надежной системы защиты. ОЗИ предполагает разработку целого комплекса нормативно-методических и внутренних организационно-распорядительных документов. Организационные методы также участвуют в разграничении прав доступа и учете съемных носителей. Организационными методами устанавливаются правила работы с информацией.

Программно-аппаратная и сетевая защита информации

Должны обеспечивать защиту от НСД, строгую аутентификацию, разграничение прав субъектов к каждому из ключевых объектов ЦОД, мониторинг и контроль нарушений ИБ, антивирусную защиту, доверенную загрузку и контроль целостности данных, учет и контроль съемных носителей, межсетевое экранирование высокого класса защиты с централизованным управлением, защиту виртуальной инфраструктуры, установку сканеров для обнаружения вторжений и защиту от НСД. Передача и обмен данными должны производиться по защищенным каналам.

Обобщенная многоуровневая модель защиты

Данная модель предусматривает:

| Проблема построения системы ИБ будет решена, только если создана и безотказно функционирует комплексная система защиты информации, охватывающая весь жизненный цикл вычислительной инфраструктуры, начиная от разработки и до ее уничтожения, а также всю технологическую цепочку сбора, хранения и обработки защищаемой информации. |

- охрану по периметру территории объекта;

- охрану по периметру здания;

- охрану помещения;

- защиту аппаратных средств;

- защиту программных средств;

- непосредственную защиту информации.

Сложности построения ИБ в ЦОД

Финансирование

Обеспечение ИБ требует немалых затрат. И главное, что необходимо понимать владельцу ЦОД, – в случае нецелесообразной экономии в конечном счете он потеряет уже вложенные средства. К примеру, такая ситуация может выглядеть следующим образом: владелец обеспечивает безопасность внешнего периметра, оборудует его системой контроля доступа, ограничивает проникновение посторонних лиц на территорию объекта, но при этом пренебрегает разграничением доступа внутри самого объекта. Тогда становятся актуальными угрозы безопасности информации, реализуемые лицами, свободно перемещающимися по внутренней территории ЦОД. В этом случае система ИБ будет являться неэффективной.

Кадровый вопрос

Другая сложность заключается в вопросе, кто будет заниматься построением системы ИБ. Причем проблема кадрового вопроса вполне актуальна даже в это время развития IT. Конечно, сложно получить целую команду профессионалов с большим опытом работы, однако достаточно будет найти несколько хороших специалистов, которые смогут направлять остальных.

Что нам угрожает?

Еще одна сложность заключается в корректном определении объектов защиты: необходимо понимать природу возникновения возможных угроз. В этом вопросе большую роль играет знание структуры конкретного дата-центра. Часто при построении ИБ забывают о том, что разрешительная система должна предусматривать и порядок доступа к защищаемым ресурсам лиц, не работающих на данном предприятии. Т.е. необходимо разграничивать доступ не только среди "своих", но и среди "чужих". Всегда возникают сложности при реализации ОЗИ. Данный этап требует особой внимательности. Необходимо очень тщательно прорабатывать модель угроз, учесть все потенциальные каналы утечки информации. На основании модели угроз будет строиться система безопасности в целом. Также немаловажным аспектом является разработка внутренних организационно-распорядительных документов и контроль за их выполнением. Сложности ИТЗИ заключаются в многообразии средств защиты. Требуется серьезная работа специалистов при разработке концепции системы безопасности. Инженерно-техническая защита пересекается с программно-аппаратной, и в данном секторе ИБ важно тщательно подходить к выбору технических средств, которые управляются программным методом. Это необходимо для того, чтобы избежать возможных конфликтов программ разных типов и производителей. Еще один важный аспект при выборе технических средств заключается в возможности взаимозаменяемости в случае доработки и совершенствования системы безопасности, что тоже требует особого внимания.

Серьезную роль играет организация защиты информации в случае возникновения чрезвычайной ситуации. Многие при построении ИБ делают ошибку, пренебрегая данным этапом, что может привести к прямому ущербу компании в целом.

Заключение

Таким образом, ЦОД подразумевает комплексную непрерывную систему защиты данных. Соответственно, при разработке и построении комплексной системы защиты информации необходимо придерживаться определенных методологических принципов проведения исследований, проектирования, производства, эксплуатации и развития защищаемых ресурсов. Выбор методов защиты – это достаточно сложная оптимизационная задача, и при ее решении необходимо просчитывать вероятность возникновения угроз безопасности информации, стоимость реализации тех или иных способов защиты и пр. Кроме того, система защиты должна постоянно совершенствоваться вместе с развитием вычислительной инфраструктуры. Тем не менее, основной уязвимостью системы защиты ЦОД являются люди.

Проблема построения системы ИБ будет решена, только если создана и безотказно функционирует комплексная система защиты информации, охватывающая весь жизненный цикл вычислительной инфраструктуры, начиная от разработки и до ее уничтожения, а также всю технологическую цепочку сбора, хранения и обработки защищаемой информации.

Литература

- Указ Президента РФ "О мерах по обеспечению информационной безопасности Российской Федерации при использовании информационно-телекоммуникационных сетей международного информационного обмена" от 17.03.2008 № 351.

- Завгородний В.И. Комплексная защита информации в компьютерных системах / Учеб. пособие для вузов. – М., 2001.

- Стандарт EIA/TIA–942.

Опубликовано:

Журнал "Information Security/ Информационная безопасность" #6, 2014