Николай Кукушкин,

компания ООО «СЕТИ ПЛЮС»

"Алгоритм Безопасности" № 1, 2014 год

В безопасности не бывает «мелочей», но, сколько бы об этом не твердили, детали систем безопасности зачастую создают множество уязвимых мест, что отчетливо видно в системах контроля и управления доступом, где многое нужно делать совсем иначе.

ВЫЗЫВНЫЕ ПАНЕЛИ

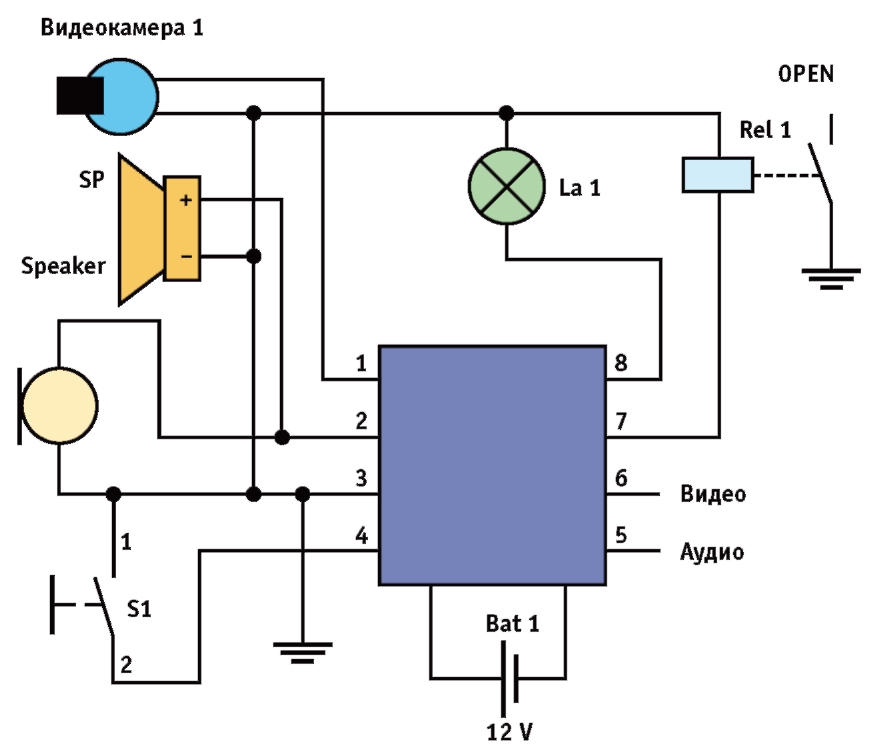

Большинство объектов оснащены вызывными панелями, которые позволяют дистанционно вести переговоры с посетителем, принимать от него вызов и управлять открыванием дверного замка.

Большинство объектов оснащены вызывными панелями, которые позволяют дистанционно вести переговоры с посетителем, принимать от него вызов и управлять открыванием дверного замка.

Многие пользователи и не догадываются, что типовая вызывная панель позволяет открывать замок и без разрешения собственника. Для этого достаточно отвертки, чтобы снять вызывную панель и замкнуть выход к управлению замком (open). Прикрутить панель на прежнее место не составит труда.

Удивительно, но видеомониторы к вызывным видеопанелям все еще пользуются популярностью, хотя значительно дешевле обойдется интеграционное решение в систему видеонаблюдения, что позволит принимать вызовы на планшете через локальную радиосеть Wi-Fi, трафик которой будет неплохо защищен от НСД.

Кроме того, в линии управления замком, которую обычно прячут в кабельканалах, умельцы станавливают геркон, который размыкается от поля сильного ниодимового магнита, и замок открывается. По той же причине использование герконов в качестве датчика взлома двери в ОПС перестало быть надежным. Но этому не придают значения, потому что в погоне за дешевизной поручают устанавливать системы безопасности подрядчикам, предложившим наименьшую цену.

КОНТРОЛЛЕР- СЧИТЫВАТЕЛЬ

Многие производители выпускают контроллеры, интегрированные со считывателем. Они очень удобны монтажной организации, поскольку количество соединений уменьшается и схема упрощается, что позволяет увеличить прибыльность проекта. Но разве кто-то объясняет заказчику, что установленный на входе такой контроллер может быть использован для несанкционированного прохода? Подрабатывая в монтажных организациях, многие электрики научились открывать их за считанные секунды.

Берем привычную нам отвертку, снимаем контроллер-считыватель и замыкаем линию управления открыванием замка в полной аналогии с вызывной панелью – линия к замку заботливо отмечена производителем на разъеме, дабы взломщик не путался.

«Грабли» в обоих случаях одни и те же.

ПРОСТО СЧИТЫВАТЕЛЬ

Даже если подрядчики установили отдельный от контроллера считыватель, то дверь все равно открыть несложно, несмотря на то, что в считывателе отсутствует линия управления замком. Поэтому мы будем использовать несколько другой метод.

Алгоритм почти прежний: снимаем считыватель, замыкаем линию 12 В, в результате чего срабатывает защита блока питания и замок отрывается. Установить считыватель обратно по силам любому, кто способен держать в руках отвертку и вкрутить шуруп.

Некоторые производители уповают на так называемый тампер, то есть примитивную кнопку. Спору нет, это лучше, чем деревенская щеколда на веревочке, которую надо дернуть, чтобы открыть дверь, но тампер не остановит умельцев, что убедительно демонстрирует практика.

ТУРНИКЕТЫ

Неправильно установленный турникет не задержит нарушителя. Зачастую свободно пройти через турникет позволяют неправильно установленные ограждения, и в специальной литературе этой теме отведено немало материалов. Но почти не пишут о том, что установка в шаговой доступности одного считывателя от другого лишает СКУД возможности использования весьма важной функции «anti-pass-back», потому что пользователю с клонированной картой несложно дотянуться до противоположного считывателя.

Неправильно установленный турникет не задержит нарушителя. Зачастую свободно пройти через турникет позволяют неправильно установленные ограждения, и в специальной литературе этой теме отведено немало материалов. Но почти не пишут о том, что установка в шаговой доступности одного считывателя от другого лишает СКУД возможности использования весьма важной функции «anti-pass-back», потому что пользователю с клонированной картой несложно дотянуться до противоположного считывателя.

Удивительно, но турникеты часто устанавливаются именно так, чтобы охранник не мог видеть, что вносят и что выносят в больших увесистых сумках. Это удобно, меньше кабеля уходит на соединения турникета с контроллером СКУД.

РЕЗЕРВИРОВАНИЕ ПИТАНИЯ

СКУД обустраивается по распределенной топологии, и существенно ошибаются проектировщики, которые по такой же топологии строят и электропитание вместо того, чтобы осуществлять электропитание от централизованного резервированного источника. Все это усугубляется отсутствием среди персонала монтажных организаций аттестованных на знание ПУЭ и ПТЭЭП специалистов, и после работ таких подрядчиков электрики в лучшем случае долго ругаются, устраняя их недопустимые ошибки.

Если даже периферийное оборудование СКУД запитано от местного источника бесперебойного питания на аккумуляторе, то вовсе не факт, что с течением времени он сохраняет свою работоспособность. Кто это проверяет? Если объект крупный и точек СКУД достаточно много, то проверки могут занять значительное время, поэтому их и не делают. Достаточно открыть блок питания, чтобы убедиться, что ни о каком техническом обслуживании речи и не шло, о чем наглядно свидетельствует отсутствие даже простейших штампов с датами ввода аккумулятора, датах тестирования. Во многих случаях аккумулятора и вовсе нет.

Поэтому, на этот раз, мы достаем не отвертку. Все гораздо проще. Пара небольших отрезков кабеля сечением 10 мм 2 , зачищенных с обоих концов, – и обычная кнопка для звонка отлично подойдет для включения в любую розетку вблизи двери, которую нужно открыть. Как правило, проектировщики не утруждают себя обязательными по нормам ПУЭ расчетами по току короткого замыкания, а монтажники не заморачиваются поисками надежной линии электропитания и запитывают контроллер СКУД от ближайших розеток. После включения отрезков кабеля в розетку замыкаем кнопку, если электропроводка не загорится, то сработает автомат защиты в электрическом щите. Поскольку питание пропадет, то замок откроется.

Другой метод – более лояльный, но пригоден только для современных объектов, где учли требование ФЗ-123 установить противопожарное УЗО. Замыкаем не нулевой и фазный проводник, а подаем фазу на РЕ, в розетке это металлические пружинящие контакты, используемые для заземления. Поскольку ток замыкания будет достаточно большой, то селективность можно не принимать во внимание, быстрее автомата защиты сработает общее противопожарное УЗО и отключит весь этаж, если не все здание целиком. Замок открывается.

Поскольку отключение электропитания обычно находится вне сферы ответственности службы безопасности, этим занимаются инженерные службы, то наши «опыты с электричеством», скорее всего, останутся незамеченными и будут списаны на некое ухудшение состояния электропроводки, если вообще источающий водочное амбре дежурный электрик трудночитаемыми каракулями пропишет это «мелкое» событие в оперативном журнале, который никто обычно и не читает. А компьютеров у электриков обычно не имеется, поэтому для взломщика вариант с УЗО эффективен, универсален и безопасен.

ЗАМКИ

Электромеханические замки существенно уступают электромагнитным в долговечности. Упор в замочной скважине превращает электромеханический замок в пародию. В электромеханических замках серьезных производителей такая проблема отсутствует, но они существенно дороже. Кроме того, есть нормативные требования, которые отдают предпочтение именно электромагнитным замкам.

Электромеханические замки существенно уступают электромагнитным в долговечности. Упор в замочной скважине превращает электромеханический замок в пародию. В электромеханических замках серьезных производителей такая проблема отсутствует, но они существенно дороже. Кроме того, есть нормативные требования, которые отдают предпочтение именно электромагнитным замкам.

Помимо тех методов, которые воздействуют на линии СКУД, есть еще метод обычной канцелярской скрепки, которая прикладывается к электромагнитному замку, и он резко теряет свою силу притяжения. Дверь вроде бы и закрыта, но открывается с не таким уж и большим усилием.

Другой способ – перенастроить доводчик таким образом, чтобы дверь ударяла по электромагнитному замку со всего размаха. Блокировочные упоры в пазы монтажники не ставят, поэтому в результате удара крепление замка смещается вдоль паза и замок незаметно теряет свою силу.

Против таких методов должна противостоять функция «взломдвери», срабатывающая в тот момент, когда дверь открывается без управляющего сигнала от контроллера. Но где, интересно, ее используют?

КЛОНИРОВАНИЕ

В большинстве случаев контроллеры используют примитивные алгоритмы без шифрования обмена. Поэтому создать клона – не составляет особого труда. Аналогично и для ТМ-ключей, и для магнитных карт, и для карт RFID – на рынке полно заготовок и устройств для клонирования. Услуги клонирования предлагаются в газетах.

Вовсе не обязательно просить у владельца ТМ-ключ – для этого есть накладки на ридер, которые незаметно, с высокой точностью записывают проносящийся код.

RFID-карты клонировать и того проще – с помощью считывателей повышенной дальности. Достаточно встать с таким считывателем возле двери, подождать директора, и все данные для клона уже в аппарате для клонирования со всеми правами ко всем дверям здания, ведь не будет же директор носить с собой мешок с картами доступа – начальник службы безопасности заботливо выдаст ему всего одну.

Ошибочно считается, что дополнение считывателя кодовой клавиатурой позволяет решить проблему клонирования. На самом деле, удобных для скрытной видеозаписи носимых видеорегистраторов на рынке полно и процесс набора кода не может быть тайной в принципе.

Хотя организационные меры противодействия, включая «anti-pass-back», достаточно просты, но службы безопасности, как ни странно, часто игнорируют эту «мелочь» либо просто не знают, что делать, поступая по принципу: «если закрыть глаза, то баба-яга исчезнет».

Клонированный ключ позволяет не только пройти на объект, но и воспользоваться всеми правами доступа в различные кабинеты.

RS 485

Протокол RS 485 был и все еще остается излюбленным носителем данных в СКУД. Считается, что он весьма удобен для крупных объектов, с большой протяженностью линий. Вместо ограничения по длине линии 90 м, доступной «медному» Ethernet, линии RS 485 запросто работают при длине более километра. На самом деле, конечно, удобнее воспользоваться имеющейся сетью на основе Ethernet, чем прокладывать отдельные линии RS 485. Вдобавок, в Ethernet очень просто организуются кольцевые и другие топологии с автоматическим резервированием. С приходом оптоволокна, несколько лет продаваемого дешевле меди, все изменилось, но проектировщики упорно используют именно RS 485 в качестве платформы для СКУД. Отчасти в этом виноваты достопочтенные европейские вендоры, которые уже несколько лет не создают ничего нового и преподносят это как свидетельство надежности их прежней продукции, в действительности давно безнадежно устаревшей,

но весьма удобной для «откатов».

Рынок инженерных систем предлагает огромное количество анализаторов RS 485, позволяющих записать весь трафик, модифицировать и даже выборочно симулировать отдельные посылки.

Более того, многие производители не устанавливают надежной защиты в периферийный контроллер, подрядчики ставляют заводские пароли, а заказчики не желают платить за грамотную эксплуатацию, поэтому из любой точки через магистраль RS 485 возможно манипулировать деятельностью всех контроллеров СКУД, подключенных на эту магистраль. Из экономии проектировщики традиционно включают все контроллеры в одну магистраль, поэтому для целей незаметного прохода трудно себе представить лучшие возможности, позволяющие открыть доступ, и на все время мероприятий заблокировать его для службы охраны.

УДУШЕНИЕ ЧЕРЕЗ «ANTI-PASS-BACK»

Лучшее – враг хорошего, как известно, и даже безупречное лекарство в сочетании с другими веществами внезапно оказывается губительным ядом. Плоские модели управления в экономике считаются наиболее эффективными, и именно по такому плоскому принципу строятся современные СКУД. На одной из недавних выставок один из достопочтенных производителей завлекал публику утверждениями, что их СКУД поддерживает 65 000 зон для «anti-pass-back». В плоской модели сие означает, что каждый проход должен быть известен каждому периферийному контроллеру. Теперь помножьте общее число контроллеров, а производитель утверждает, что их число может быть 255, на среднюю интенсивность проходов, где каждый сетевой пакет требует не только управляющих байтов, но и информации о карте и так далее. В итоге получается, что типичной скорости магистрали RS485 9600 бит в секунду, или в идеале 1000 байт в секунду, хватает на 10 проходов в секунду в обычном режиме и в 255 раз меньше при включенной функции «anti-pass-back». Иными словами, не более двух проходов в минуту по всему объекту. Сопоставим это с интенсивностью движения и сделаем вывод о правдивости обещаний производителя. Разумеется, это прикидочные абстрактные расчеты, но в проектах СКУД такие разделы с реальным анализом производительности встречаются крайне редко.

На этом фоне периферийному контроллеру лукаво предоставляются исключительные права в принятии решений, и при отсутствии связи с центральным сервером он без предупреждения переходит в автономный режим, руководствуясь только своей прошивкой и совсем куцей памятью. Такой недопонимаемый абсурд встречается довольно часто. Сама функция «anti-pass-back» очень удобна для того, чтобы кого-то где-то запереть. Как только ненавистный персоналу начальник службы охраны зайдет в кабинет, дверь которого управляется СКУД, шаловливые умельцы прикладывают в другом месте клон его карты доступа, и этого оказывается достаточно, чтобы «anti-pass-back» запер жертву в ловушке, из которой она не скоро выберется.

ETHERNET

Хотя предыдущий пункт может восприниматься как хвала Ethernet, но специалистов по «сухим контактам» лучше в эту сферу не допускать. Ставка на собственные силы в лице и без того замученного юзерами системного администратора чревата профанацией некоторых важных составляющих и утечкой информации о конфигурации СКУД. Только сторонний, специализирующийся на СКУД подрядчик, которому важна репутация, может организовать и эффективное строительство, и соблюсти конфиденциальность при конфигурировании оборудования СКУД, но он должен иметь четкое представление о функциях 802.1d, 802.1w, 802.1s, 802.3af, 802.1q, 802.1p, 802.1x, иначе СКУД будет подвержена значительным рискам. Несмотря на все преимущества Ethernet как платформы для СКУД, неумелое конфигурирование либо его полное отсутствие способно обрушить систему в любой момент, не говоря о всех других угрозах, которые связаны с Интернетом.

Во многих случаях, чтобы управлять замком или доступом, достаточно понаблюдать через WireShark за пакетами в сети. Если известны сетевые адреса и тип оборудования, то не так уж и сложно приобрести несколько комплектов подобного оборудования, чтобы подвесить их в сеть для симуляции или просто запутывания СКУД посредством тривиального конфликта адресов. Возражения «у нас таких нет» оказываются простым самообманом, когда кое-кто из персонала сильно желает приходить позже, а уходить раньше – модификация контроллера или его отключение является не таким уж и непреодолимым препятствием.

Если организация локальной сети, применение VLAN и сертифицированных firewall находятся обычно за пределами проекта СКУД, то проектировщик обязан применить сетевые устройства, гарантирующие надежную зримую фильтрацию трафика, не относящегося к СКУД, иначе заказчик вправе не подписывать приемочные акты. При том лишь условии, что соответствующие фильтры были оговорены в договоре. Но разве юристы что-то понимают в фильтрации трафика? Поэтому заказчики вынуждены брать то, что им дают.

Возможно, что статья кому-то покажется инструкцией для взломщиков, но на самом же деле, «если предупрежден, то вооружен». Сначала идет осмысление, потом приходит понимание, которое становится основой для осознанных решений. В каждом конкретном случае существует свой эффективный алгоритм безопасности против каждого из отмеченных выше методов.